Zapraszamy do zapoznania się z naszym artykułem o pożarze w Kuźni Społecznej w Olsztynie, który został opublikowany w renomowanym czasopiśmie międzynarodowym Forensic Science International: Reports

Kryminalistyka cyfrowa i odzyskiwanie danych

Zapraszamy do zapoznania się z naszym artykułem o pożarze w Kuźni Społecznej w Olsztynie, który został opublikowany w renomowanym czasopiśmie międzynarodowym Forensic Science International: Reports

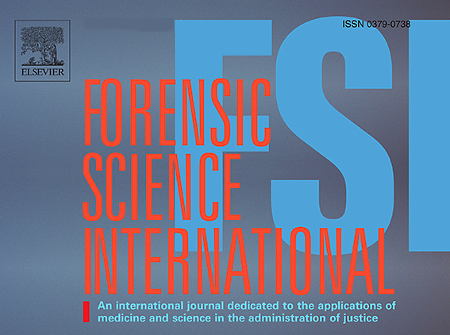

W poprzednim wpisie (o metadanych) opowiadaliśmy o tym, jakie znaczenie mają tego rodzaju informacje, jeśli chodzi o odtworzenie kolejności wydarzeń, ujawnienie związku pomiędzy pojedynczymi faktami itd. Podaliśmy również przykłady programów, które umożliwiają odczyt metadanych z plików różnego formatu. Programy te są wyjątkowo łatwe w obsłudze i dostępne dla każdego w sieci Internet. Niestety, jak się okazuje, metadane to nie jest tylko teoria. Otóż parę dni temu grupa naukowców z Uniwersytetu w Grenoble opublikowała wyniki badań nad danymi umieszczanymi na stronach służb specjalnych w kilkudziesięciu krajach zarówno Unii Europejskiej jak i państw spoza Unii. W abstrakcie artykułu widzimy następujące informacje:

„Organizacje [rządowe] coraz częściej publikują i udostępniają w formie elektronicznej dokumenty, takie jak pliki PDF. Niestety większość organów nie zdaje sobie sprawy z tego, że dokumenty te mogą zawierać informacje poufne, takie jak nazwiska autorów, szczegóły dotyczące systemów operacyjnych czy też architektury sieci komputerowych. Tego rodzaju dane mogą być wykorzystane przez hakerów, które dysponując tymi informacjami, są w stanie przeprowadzić pewnego rodzaju profilowanie i znaleźć „słabe punkty” w danej organizacji [chodzi tu o pracowników/funkcjonariuszy, którzy korzystają z przestarzałych wersji systemów operacyjnych czy wykazują niekompetentność w zakresie informatyki]. W artykule analizujemy ukryte dane znalezione w plikach PDF opublikowane przez organizację rządowe [służby specjalne]. Przebadano łącznie 39 664 plików PDF opublikowanych przez 75 służb specjalnych w 47 krajach. Udało nam się zmierzyć jakość i ilość informacji ujawnionych w tych plikach PDF. Zidentyfikowaliśmy tylko 7 agencji bezpieczeństwa, które oczyszczają kilka swoich plików PDF przed publikacją. Niestety, nadal byliśmy w stanie znaleźć poufne informacje w 65% tych oczyszczonych plików PDF. Niektóre służby używają słabe techniki sanityzacji [chodzi o techniki usuwania metadanych z umieszczanych na stronie dostępnej publicznie plików]”.

Cały artykuł w języku angielskim można znaleźć pod tym linkiem https://arxiv.org/abs/2103.02707

Spróbowaliśmy powtórzyć doświadczenia francuskich kolegów. Nie wdając się w szczegóły, udało się nam zobaczyć metadane [wrażliwe!] w przypadku większości plików dostępnych do pobrania na oficjalnych stronach internetowych wiodących służ polskich (Rysunek 1). Z ciekawości sprawdziliśmy oficjalne strony niektórych służb niemieckich, wynik jest taki sam. Podobnie tez jest w przypadku Rosji.

Każdy z Państwa może powtórzyć te doświadczenia korzystając z programów, o których pisaliśmy.

Informacje o tym artykule jako pierwszy podał na swoim blogu Bruce Schneier.

W niniejszym blogu analizujemy przypadek odzyskiwania danych z nośników cyfrowych uszkodzonych podczas pożaru i operacji gaśniczej. Szczegółowo opiszemy także procedury odzyskiwania danych.

Pożar wybuchł około 3 nad ranem w dwukondygnacyjnym budynku niemieszkalnym – olsztyńskiej Kuźni Społecznej. Po godzinie został zauważony i wezwano straż pożarną. W akcji gaśniczej brało udział ponad 60 strażaków. Udało im się ograniczyć rozprzestrzenianie się ognia na drugim piętrze, ale całkowite ugaszenie ognia zajęło prawie cztery godziny. Uszkodzona została trzecia część budynku, w tym drugie piętro zajmowane przez wydawnictwo. Przyczyna pożaru została później określona jako przypadkowa. Większość komputerów firmy wydawniczej, w tym komputery stacjonarne i laptopy, znajdowała się na pierwszym piętrze, przez co narażone one były nie tylko na działanie wysokich temperatur, lecz także na oddziaływanie środków gaśniczych, uderzenia i wstrząsy.

Do laboratorium UratujemyTwojeDane.pl trafiło 14 nośników. Wśród nich 3,5-calowe dyski twarde z komputerów stacjonarnych, dyski SSD oraz 2,5-calowe dyski twarde z laptopów oraz dyski twarde zewnętrzne z interfejsami USB 3.0.

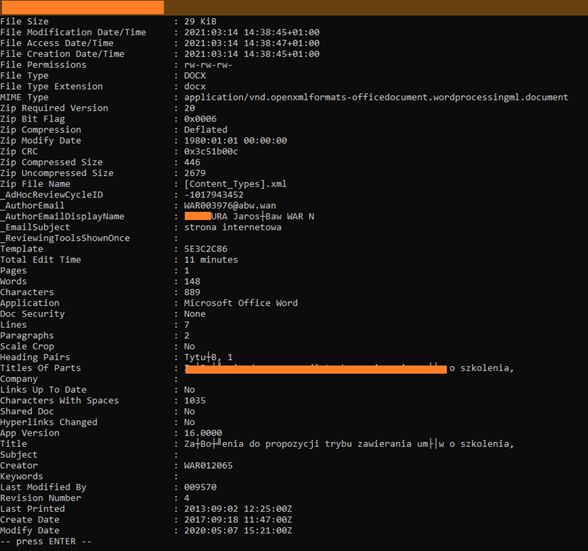

Czytaj dalejVPN, czyli wirtualny tunel prywatny, jest popularnym rozwiązaniem stosowanym przez osoby, które chcą zapewnić anonimowość poruszania w sieci Internat oraz bezpieczeństwo podczas korzystania z publicznych punktów dostępu do Sieci. Większość operatorów VPN podaje na swoich stronach, że nie przechowuje historię i nie rejestruje aktywności użytkowników, tj. daty, czasu logowania oraz używanego adresu (publicznego) IP. Jest to nie do końca zgodne z prawdą, gdyż w takim razie operator VPN nie jest w stanie rozróżnić osoby, które opłaciły korzystanie z serwisu, od pozostałych oraz zaspokoić ciekawość organów ścigania.

W przypadku Kowalskiego, który wykorzystuje „tunelowanie” do celów legalnych, nie powinno to wywoływać żadnych obaw – dane o jego aktywności będą chronione przez operatora VPN zgodnie z umową. Co więcej, ze względu na to, że dane w „tunelu” są szyfrowane, operator VPN nie jest w stanie odczytać co dokładnie pobieramy/wysyłamy do Sieci.

Czytaj dalej