Wcześniej pisaliśmy o tym, że każdy plik cyfrowy (są wyjątki – pliki tworzone w Notatniku z rozszerzeniem .txt czy pliki bibliotek dynamicznych .dll) ma dodane informacje techniczne. Zakres tych informacji w przypadku każdego rodzaju plików będzie różny. Na przykład, pliki-zdjęcia (.jpg, .png itd.) będą zawierały w metadanych informacje o modelu kamery, jej producencie, warunkach, w których było robione zdjęcie, koordynaty geograficzne. Pliki .pdf zawierające oprócz tekstu zdjęcia będą miały metadane własne oraz metadane ukryte (metadane zdjęć) – o tym pisaliśmy w naszym poprzednim blogu o metadanych w plikach umieszczonych na oficjalnych stronach organów państwowych i służ specjalnych w Polsce i innych krajach. Wiemy, że metadane mogą zawierać informacje poufne i wrażliwe, w związku z czym należy je usuwać (różne formaty plików będą wymagały zastosowania różnych narzędzi i metod).

Wyobraźmy sobie jednak, że zależy nam na tym, żeby metadane pliku były zachowane – jest to pewnego rodzaju gwarancja autentyczności pliku. Mamy jednak pewien problem – musimy ukryć/zmienić rzeczywistą datę utworzenia pliku oraz czas pracy nad plikiem. Na przykład, nie chcemy, żeby z metadanych wynikało, że plik ten ściągnęliśmy z Internetu i wydajemy za swój. Co możemy w tej sytuacji zrobić?

Uwaga: metody z zakresu anti-forensics opisywane w naszym blogu są podawane wyłącznie w celach informacyjnych. Celem autorów nie jest szkolenie „cyberprzestępców”. W związku z tym autorzy zastrzegają sobie prawo do pewnych niedomówień i zmian umożliwiających wykrycie tego rodzaju manipulacji😊

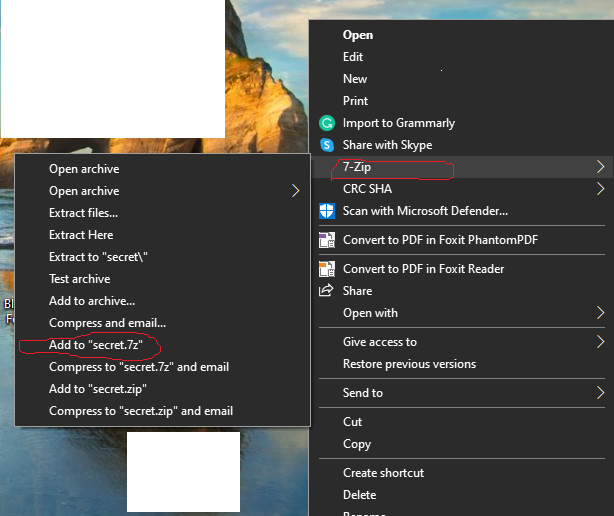

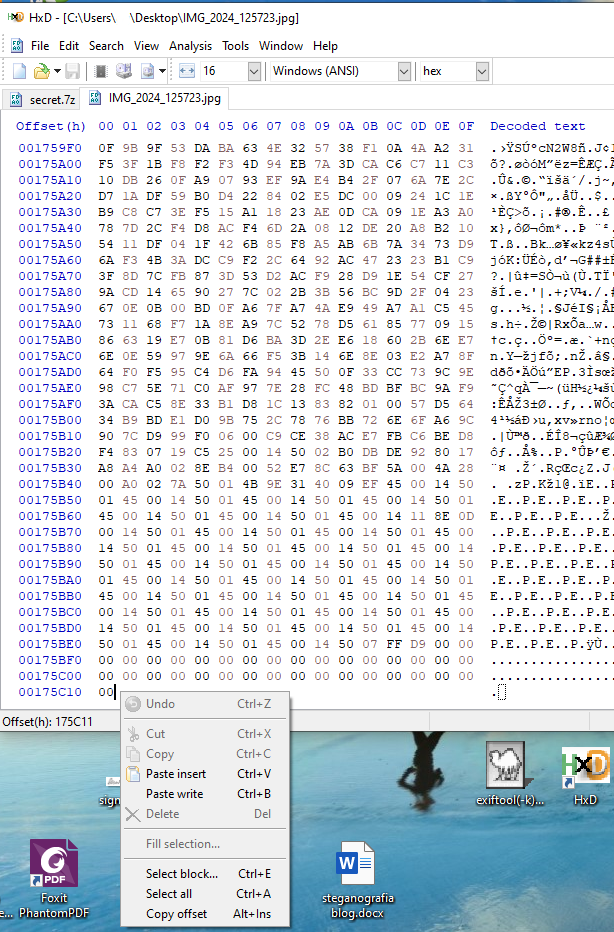

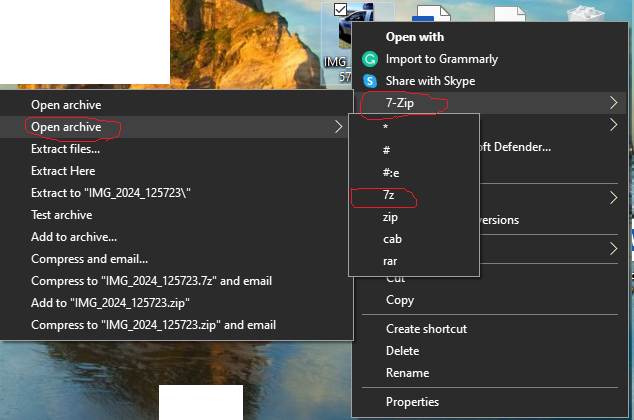

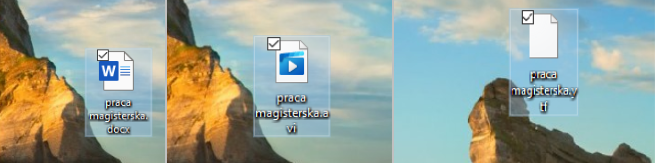

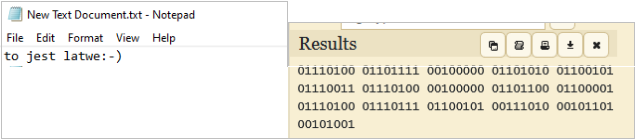

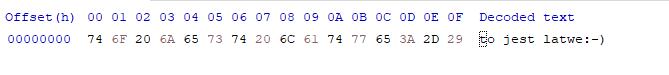

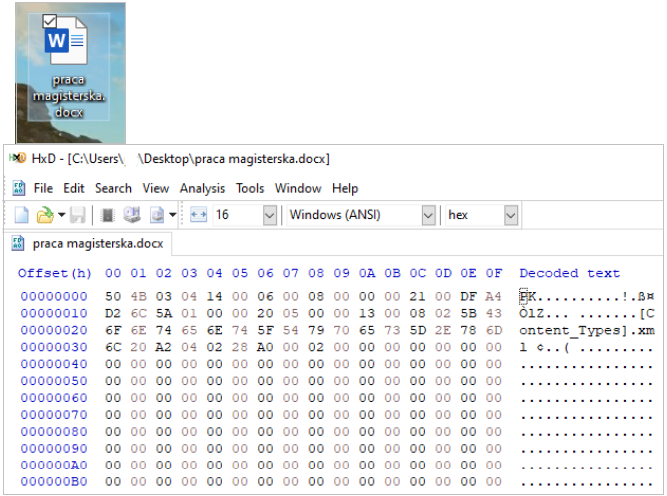

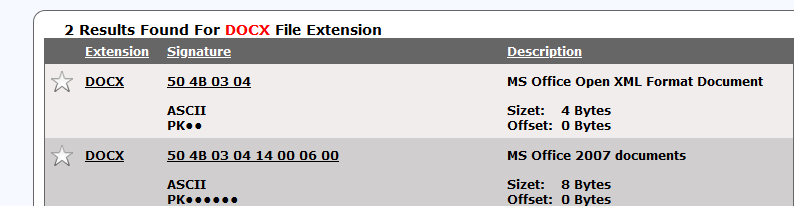

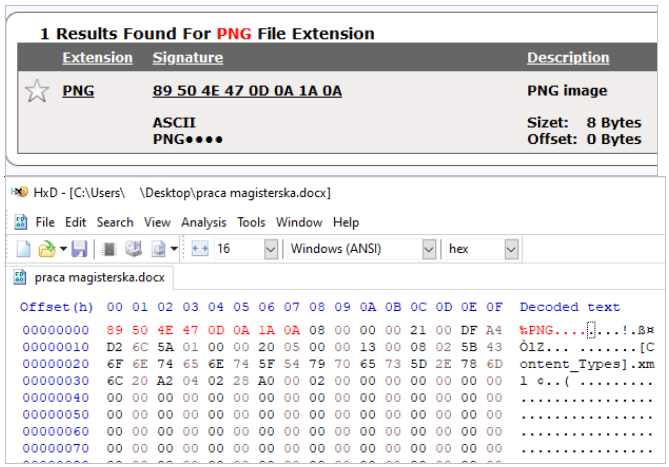

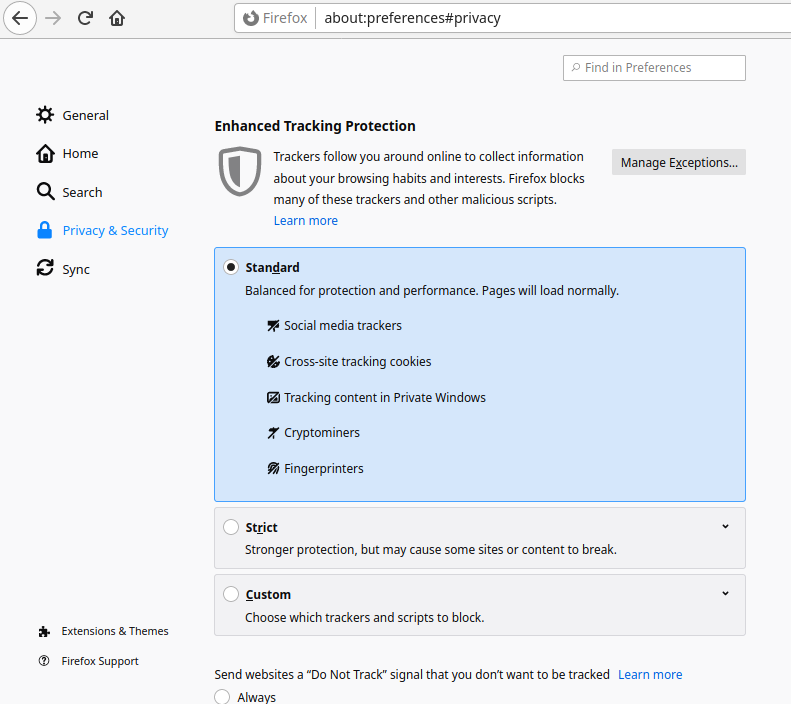

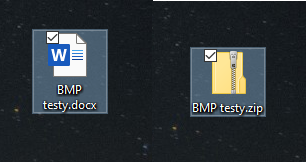

Pliki w formacie .docx są de facto plikami-archiwami, których „rzeczywiste” rozszerzenie jest .zip. Możemy z łatwością o tym się przekonać, jeśli zmienimy rozszerzenie pliku w formacie .docx na .zip. Zobaczymy skompresowany folder zawierający podfoldery i pliki w formacie .xml (Extensible Markup Language) – rys. 1

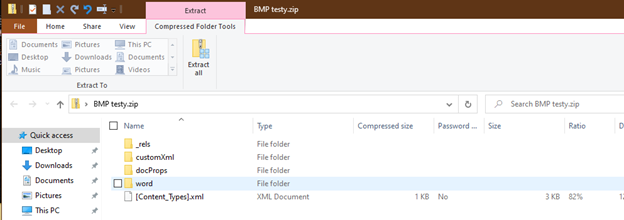

Rozpakowujemy archiwum i otwieramy rozpakowany folder – rys. 2

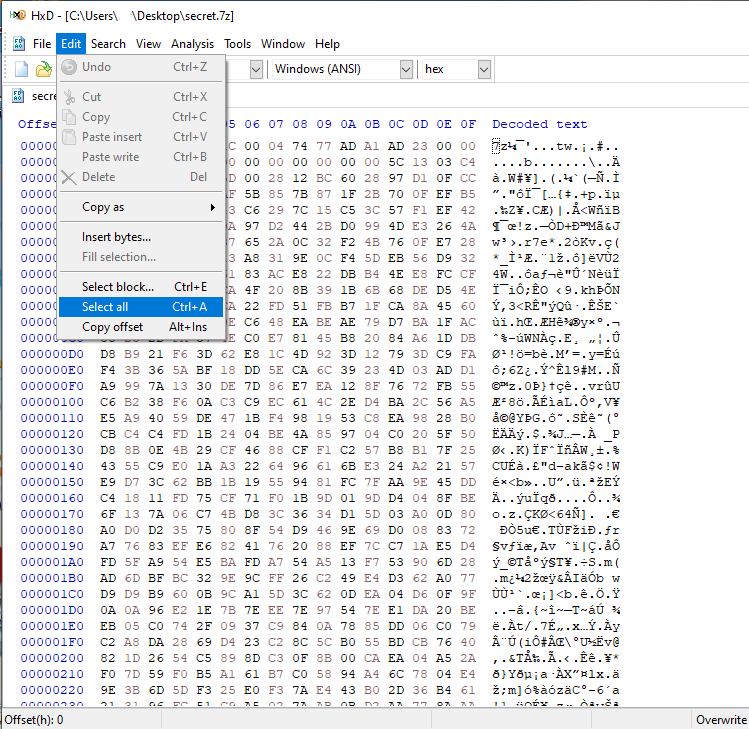

Metadane będziemy oczywiście szukali w subfolderze o nazwie docProps (od angielskiego Document Properties). Wewnątrz znajdziemy dwa pliki – app.xml oraz core.xml.

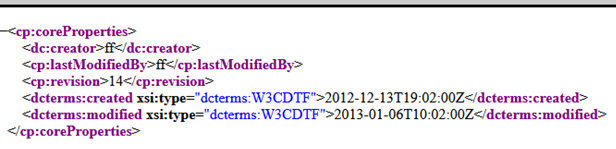

Wybieramy, oczywiście, ten drugi (przyda się znajomość języka angielskiego) i otwieramy go w przeglądarce – rys. 3. Data utworzenia naszego pliku to 13 grudnia 2012 roku.

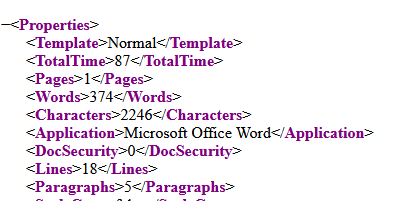

W pliku o nazwie app.xml znajdziemy natomiast czas pracy nad plikiem – rys. 4. W tym przypadku jest to 87 minut.

Aby zmienić te znaczenia, trzeba otworzyć w/w pliki w dowolnym redaktorze tekstowym – rys. 5

Jak widzimy, operacja ta jest stosunkowa prosta i nie wymaga zaawansowanej wiedzy z zakresu kryminalistyki cyfrowej. Niemniej jednak należy pamiętać o tym, że pliki .docx mają ukryte😊 metadane (czytaj nasz pierwszy wpis o metadanych), które mogą w sposób „niewytłumaczalny” pojawić się, kiedy przekażemy nasz plik via email, MS Teams czy dowolny inny komunikator internetowy.

PS: opisana metoda działa również w przypadku plików w formacie .pptx (MS PowerPoint) oraz .xlsx (MS Excel)